Die meisten heutigen Prozessoren beherbergen die Sicherheitslücke „Spectre“ (Schreckgespenst). Vor allem Intel-Chips – hier einen Blick in einen i7-Prozessor der 8. Generation – bergen zudem die Spählücke „Meltdown“. Montage: hw, Prozessor-Foto: Intel

Kleines Ingenieur-Team berichteten Intel im Dezember über schwere Sicherheitslücke in Prozessoren

Dresden, 11. Januar 2018. Zwei schwere Sicherheitslücken in fast allen neueren Rechnern versetzen derzeit Informationstechnologen und private Computerbesitzer in Aufruhr: Hacker können die Angriffspunkte mit den bedrohlich klingenden Codenamen „Meltdown“ (Kernschmelze) und „Spectre“ (Schreckgespenst) nutzen, um Passworte und andere sensible Daten auszulesen. Zu den Entdeckern dieser gravierenden Schwachstellen gehören Thomas Prescher und Werner Haas von der Dresdner Sicherheits-Softwareschmiede „Cyberus Technology“.

Alles begann mit einem Blog-Eintrag

„Das fing eher beiläufig an und hat mit unserem Hintergrund zu tun“, erzählt Haas. Im Sommer 2017 habe ihm sein Kollege Thomas Prescher den Blog-Eintrag eines Hackers gezeigt, der vergeblich versucht hatte, die Spekulationsfähigkeiten von Intel-Prozessoren zu überlisten. Aber weil viel zu tun war, dauerte es bis zum November, bis sich beide wieder mit dieser Randnotiz beschäftigten. Prescher schrieb ein neues Programm – und bekam plötzlich Zugriff auf Daten, die der Prozessor ihm eigentlich niemals hätte zeigen dürfen. „Ich habe dann ein eigenes Programm geschrieben, um sicher zu sein und kam zu den gleichen Ergebnissen.“

Alter Draht nach Kalifornien reaktiviert

Weil Haas die Kollegen noch von seiner Zeit bei Intel Braunschweig kannte, meldete der Cyberus-Ingenieur den Fund direkt an die kalifornische Chipschmiede. Die Reaktion und die Bitte um nähere Informationen kamen so rasch, dass bald klar war: Das war eine große Nummer, an der andere auch schon hinter verschlossenen Türen saßen. Die „Meltdown“-Lücke, die Prescher und Haas entdeckt hatten, war unabhängig von den Dresdnern auch Experten von Google und der Uni Graz aufgefallen. Wie später bekannt wurde, saß Intel schon seit Juni 2017 gemeinsam mit Software-Firmen an einer Problemlösung.

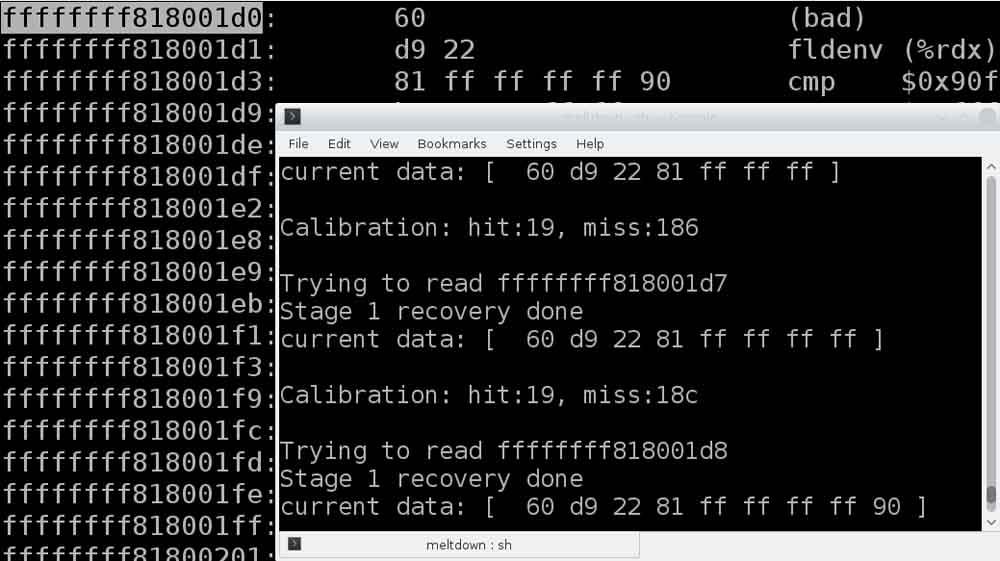

Das Bildschirmfoto von Cyberus Technology zeigt ein Beispiel, wie die Meltdown-Sicherheitslücke, nutzbar ist. Hier konnten Teile des Betriebssystem-Kernspeichers ausgelesen werden. Das obere fenster zeigt dieses Speicherabschnitt im Kern und das untere fenster die ausgelesen Daten (60, d9 und so weiter). Abb. Cyberus Technology

Trotz Embargo kochte Gerüchteküche bald über

Intel bat die sächsischen Ingenieure, die Nachricht nicht vor dem 9. Januar 2018 in die Welt hinaus zu posaunen, um eine Chance zu bekommen, gemeinsam mit Linux- und Windows-Programmierern eine wenigstens provisorische Lösung zu suchen. „Daran haben wir uns auch gehalten“, betont Haas. Aber gegen Jahresende kochte die Gerüchteküche im Internet bereits über, auch angeheizt durch ein auffälliges Linux-Update, das noch vor der Verteilung publik wurde. „Da entschloss sich Intel, seine Investoren schon früher zu informieren.“ Seitdem beschäftigen „Meltdown“ und „Spectre“ Programmierer, Sicherheitsbehörden und Administratoren rund um den Globus.

Cyberus-Wurzeln bei Intel Braunschweig und Fireeye Dresden

Dass ausgerechnet ein junges und kleines Unternehmen wie Cyberus Technology zu den ersten gehörte, die „Meltdown“ auf die Schliche kamen, hängt mit der beruflichen und akademischen Vergangenheit der sechs Gründer zusammen: Einige arbeiteten in der – inzwischen geschlossenen – Dependance von Intel in Braunschweig, später dann in der Dresdner Niederlassung der Sicherheits-Softwarefirma Fireeye. Und fast alle sind sie Ingenieure, die an der TU Dresden, der RWTH Aachen, der Uni Erlangen und anderen namhaften Universitäten studierten. Zusammen brachten sie besonderes Know-How in der Software-Sicherheit und Prozessorarchitektur mit.

Unsichtbare Wächter für virtuelle Computer

Schon bei Fireeye Dresden hatte sich das Team auf den Schutz virtueller Systeme spezialisiert, wie sie in großen Unternehmen eingesetzt werden. Dabei handelt es sich Hochleistungscomputer, auf denen unabhängig voneinander mehrere virtuelle Rechner laufen. Für jeden einzelnen Nutzer, der an einem Bildschirm sitzt, sieht es so aus, als ob er ganz allein an einem Windows-PC, einem Apple-Mac oder Linux-Rechner arbeiten würde. Tatsächlich aber sorgt für dieses „Trugbild“ eine sogenannte „Virtuelle Maschine“ (VM). Dies ist eine Softwareschicht, die mehrere Computer auf einem Rechner abbildet und voneinander abkapselt.

Nova-Hypervisor an TU Dresden entwickelt

Solche virtuellen Rechner werden wie normale PCs durch Virenwächter und Firewalls (Brandmauern) gegen Angreifer von außen abgeschirmt. Um aber eine zusätzliche Verteidigungslinie für den Fall aufzubauen, dass Hacker die Brandmauer überwinden, hatte Udo Steinberg von der TU Dresden einen frei nutzbaren und besonders spezialisierten Hypervisor namens „Nova“ programmiert. Dieser virtuelle Aufseher isoliert die physische Rechentechnik von dem, was für Angreifer als Computer sichtbar ist.

Fireeye schloss Dresdner Niederlassung wieder

Im Sommer 2016 machte jedoch Fireeye die erst 2014 gegründete Niederlassung in Dresden wieder dicht. „Wir waren aber von unserem Konzept überzeugt und wollten mit dem Hypervisor weitermachen“, erzählt Haas. Und so gründete das Sextett im Februar 2017 die Firma „Cyberus Technology“ mit Hauptsitz in Dresden.

Startup startet mit Tycho Brahe

Inzwischen hat Cyberus den Nova-Hypervisor zu einer Software-Plattform mit dem Namen ausgebaut. Das erste davon abgeleitete Produkt namens „Tycho“ soll demnächst auf den Markt kommen: Diese Software lauert für Angreifer völlig unsichtbar im Hintergrund und passt auf, was auf einem virtuellen PC passiert. Dieser digitale Analytiker soll menschlichen Abwehrteams gegen Cyberkriminalität helfen: Rund 400.000 neue Schadprogramme tauchen tagtäglich weltweit auf. Den größten Teil davon erkennen Schutzprogramme automatisch. Die heimtückischsten Computer-Viren und -Schädlinge müssen Menschen „von Hand“ untersuchen. „Tycho“ schließt dafür die verdächtigen Programme in eine Software-Umgebung ein. Diesen virtuellen Raum man sich wie ein luftdichtes Labor vorstellen kann, das den Angriffsprogrammen vorgaukelt, sie befänden sich in freier Wildbahn. Dort können die Abwehrteams dann die Schad-Software analysieren.

Und auch der Name dieses Analyseprogramms aus Dresden hat seine besondere Bedeutung: „Wir haben mit dem Nova-Hypervisor der TU Dresden angefangen und daraus eine Supernova gemacht“, sagt Haas. „Und wer ist für die Dokumentation einer Supernova berühmt geworden? Tycho Brahe.“

Autor: Heiko Weckbrodt

Ihre Unterstützung für Oiger.de!

Ohne hinreichende Finanzierung ist unabhängiger Journalismus nach professionellen Maßstäben nicht dauerhaft möglich. Bitte unterstützen Sie daher unsere Arbeit! Wenn Sie helfen wollen, Oiger.de aufrecht zu erhalten, senden Sie Ihren Beitrag mit dem Betreff „freiwilliges Honorar“ via Paypal an:

Vielen Dank!