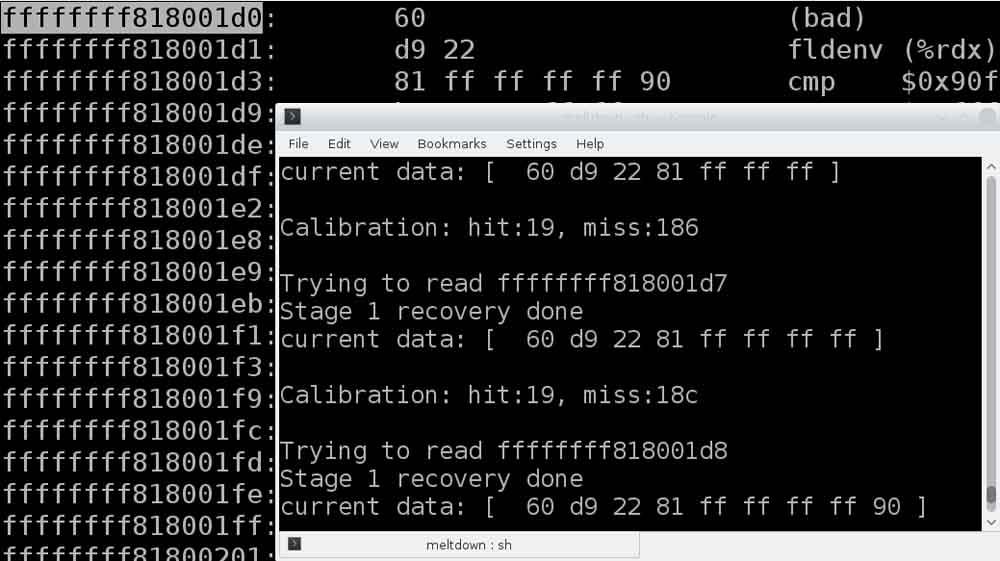

Das Bildschirmfoto von Cyberus Technology zeigt ein Beispiel, wie die Meltdown-Sicherheitslücke, nutzbar ist. Hier konnten Teile des Betriebssystem-Kernspeichers ausgelesen werden. Das obere fenster zeigt dieses Speicherabschnitt im Kern und das untere fenster die ausgelesen Daten (60, d9 und so weiter). Abb. Cyberus Technology

Prozessor spekuliert, was als nächstes passiert

„Meltdown“ (deutsch: „Kernschmelze“) und „Spectre“ (deutsch: „Gespenst“) sind Codenamen für zwei Sicherheitslücken, die festverdrahtet (also auf Hardware-Ebene) in den zentralen Steuer- und Recheneinheiten moderner Computer stecken. Beide nutzen den Umstand aus, dass die meisten Prozessoren heutzutage Computer-Programme nicht linear Befehl für Befehl abarbeiten, sondern zu erraten versuchen, welcher Befehl als nächstes kommen mag. Diese Befehle schiebt der Prozessor dann schon mal in eine Warteschlange. Er beginnt mit der Ausführung der Programm-Befehle, sobald alle nötigen Daten vorliegen, teilweise sogar bevor vorhergehende Befehle vollständig abgearbeitet sind.

Prozessor soll alle Spuren einer Fehlspekulation verwischen – eigentlich

Wenn der Prozessor richtig spekuliert hat, lastet er seine einzelnen Rechenwerke effektiver aus, arbeitet letztlich Programme schneller ab. Liegt er falsch, weil ein ganz anderer Befehl kommt, muss er die spekulative Warteschlange erst leeren, bevor er weiterarbeiten kann. Das kommt eher selten vor, aber es passiert. Und theoretisch sollte der Prozessor nach solch einem Leerungsprozess genau den selben Zustand haben, als ob er niemals Befehle rein auf Verdacht ausgeführt hätte.

Prozessor will Zeit und Energie sparen

Um an die geheimen Daten zu gelangen, machen sich die Angreifer eine weitere Eigenschaft zunutze: Weil es vergleichsweise lange dauert und viel Energie verbraucht, um Daten aus dem Hauptspeicher des Computers zu holen, legt der Prozessor die Daten in schnellen Zwischenspeichern („Caches“) ab. Diese verhalten sich für die normale Programmausführung völlig transparent. Tatsächlich haben aber Experten entdeckt, dass im Zwischenspeicher eben doch Spuren der spekulativen Befehls-Ausführung zu finden sind. Dadurch sind Rückschlüsse möglich, welche Daten der Prozessor laden wollte. Und dies bedeutet wiederum, dass der Angreifer unter bestimmten Umständen auf einem gerade benutzten Computer zum Beispiel ein Passwort unverschlüsselt auslesen kann.

Meltdown: Zugriff auf wichtige Datenadressen

Speziell beim Meltdown-Problem bekommt der Angreifer den Zugriff auf Datenadressen, die er normalerweise nicht sehen sollte, weil sie für das Betriebssystem, also zum Beispiel Windows oder Linux reserviert sind. Offenbar ist es so, dass Intel die Zugriffsrechte während der spekulativen Ausführung nicht ausreichend überprüft hat. Das war wohl absichtlich von Intel so designt, um Datenzugriffe zu beschleunigen. Dieser Fehler betrifft insofern vor allem Intel-Prozessoren und ein paar ARM-Prozessoren.

Die Lösung derzeit: Windows beziehungsweise Linux werden per Software-Aktualisierung dazu gebracht, die Speicherbereiche für Anwendungsprogramme und den Betriebssystem-Kern strikter zu trennen. Das schafft mehr Sicherheit, verlangsamt aber bestimmte Programmabläufe.

Spectre: Angreifer verleitet Computer zu Fehlspekulationen

Beim Spectre-Angriffspunkt verleitet der Angreifer den Prozessor absichtlich dazu, sich zu verspekulieren, um dann die Datenspuren im Zwischenspeicher zu analysieren zu können. Diese Sicherheitslücke betrifft nicht nur Computer mit Intel-Prozessoren, sondern auch Produkte von Apple, AMD, Qualcomm und weiteren Anbietern. Das heißt, die ARM- Prozessorfamilie, die in Smartphones, Tablets und anderen mobilen Geräten verbaut wurde, ist ebenfalls anfällig. Die vorläufige Lösung hier: Einerseits müssen Einfalltore für schädliche Programme geschlossen und beispielsweise die Ausführung von Javascript-Programmen in Internet-Browsern wie Firefox und Chrome besser isoliert werden. Anderseits wollen Hauptplatinen-Hersteller Software-Aktualisierungen einspielen, um den darauf sitzenden Prozessoren beizubringen, anders zu spekulieren.

Autoren: Heiko Weckbrodt und Werner Haas

Ihre Unterstützung für Oiger.de!

Ohne hinreichende Finanzierung ist unabhängiger Journalismus nach professionellen Maßstäben nicht dauerhaft möglich. Bitte unterstützen Sie daher unsere Arbeit! Wenn Sie helfen wollen, Oiger.de aufrecht zu erhalten, senden Sie Ihren Beitrag mit dem Betreff „freiwilliges Honorar“ via Paypal an:

Vielen Dank!